Ιερέας χάκερ έκλεβε τραπεζικούς λογαριασμούς και μοίραζε τρόφιμα σε φτωχούς - Απέσπασε 120.000 ευρώ - Τι λέει μέσα από τη φυλακή

Νοέμβριος 24, 2020Ένας 36χρονος ιερέας χάκερ από τη Βόρεια Ελλάδα κατάφερε να "τρυπώσει" σε τραπεζικούς λογαριασμούς τράπεζας και για επί τρία χρόνια αποσπούσε χρηματικά ποσά προκειμένου να αγοράσει τροφή και είδη πρώτης ανάγκης για τους άπορους.

Συγκεκριμένα, σύμφωνα με την εκπομπή "Αλήθειες με τη Ζήνα", ο ιερέας χάκερ κατάφερε να αποσπάσει συνολικά 120.000 ευρώ, αγοράζοντας και διανέμοντας δεκάδες γεύματα για φτωχές οικογένειες.

Ωστόσο, ο πρώην ιερέας έγινε αντιληπτός από τη Δίωξη Ηλεκτρονικού Εγκλήματος και συνελήφθη.

Αντιμέτωπος με βαριά κατηγορία

Σήμερα, βρίσκεται προσωρινά κρατούμενος στις φυλακές και αντιμετωπίζει τις κατηγορίες της σύστασης εγκληματικής οργάνωσης και απάτης με ηλεκτρονικό υπολογιστή, που μπορούν να του στοιχίσουν από πέντε έως 15 χρόνια στη φυλακή.

Ο 36χρονος μίλησε για πρώτη φορά μέσα από τη φυλακή. Όπως είπε, στο "στόχαστρο" του ίδιου και του συνεργάτη του, βρέθηκαν πλούσιοι άνθρωποι σε Ελλάδα και εξωτερικό, τους απέσπασαν χρηματικά ποσά ώστε να βοηθήσουν τους άστεγους της Θεσσαλονίκης. Επίσης, όπως ανέφερε, υπήρξε κόσμος που εκμεταλλεύτηκε τη δράση του για να πληρώσουν τα έξοδά τους, με αποτέλεσμα να επιβαρυνθεί ο ίδιος.

"Δεν έχω κρατήσει τίποτα για εμένα", διευκρίνισε ο πρώην κληρικός και πρόσθεσε ότι στην αρχή το έκανε για να καλύψει κάποια δικά του έξοδα, όμως στη συνέχεια "ανακάλυψε ότι είναι λειτούργημα", ενώ ακόμα ανέφερε ότι "Κάποιοι ιερείς το εκμεταλλεύτηκαν και τον κυνήγησαν".

Όπως είπε, αφενός έχει μετανιώσει για την πράξη του, αφετέρου είναι ευτυχισμένος που κατάφερε να κάνει τον κόσμο χαρούμενο.

Τραγωδία στη Γερμανία: Χάκερ χτύπησαν «κατά λάθος» νοσοκομείο και προκάλεσαν τον θάνατο μίας γυναίκας

Σεπτέμβριος 20, 2020Στην γλώσσα της τεχνολογίας θα μπορούσε να το περιγράψει κανείς και ως «ψηφιακό έμφραγμα» αυτό που συνέβη στο Πανεπιστημιακό Νοσοκομείο του Ντίσελντορφ, στο μεγαλύτερο νοσοκομείο του κρατιδίου της Βόρειας Ρηνανίας Βεστφαλίας με 18 εκατομμύρια κατοίκους.

Ξαφνικά εκεί που όλα λειτουργούσαν κανονικά, νέκρωσαν. Ηλεκτρονικοί υπολογιστές, τηλέφωνα, ψηφιακό υλικό με ιστορικά των ασθενών, ακόμη και οι αίθουσες χειρουργείων ήταν αδύνατο να λειτουργήσουν, ούτε καν για σοβαρά περιστατικά. Το αποτέλεσμα ήταν να τεθεί ένα ολόκληρο νοσοκομείο εκτός λειτουργίας και να μην μπορεί να εξυπηρετήσει κανένα περιστατικό. Ένα ολόκληρο νοσοκομείο στόχος χάκερς!

Η ασθενής κατέληξε στο νοσοκομείο του Βούπερταλ

Δεν μπορούσε να κινηθεί κανένα ασθενοφόρο, κανένα ελικόπτερο» περιγράφει την κατάσταση ο Φρανκ Σνάιντερ, ιατρικός διευθυντής του νοσοκομείου. «Τα εξωτερικά ιατρεία νέκρωσαν. Ήταν μια τρομακτική περίοδος για μας και τους ασθενείς». Το ασυνήθιστο περιστατικό έγινε την περασμένη εβδομάδα. Οι χάκερς «κλείδωσαν» 30 σέρβερ, όπως ανακοίνωσε εκπρόσωπος της τοπικής κυβέρνησης. Σε έναν εξ αυτών άφησαν μια εκβιαστική επιστολή ώστε να έρθουν οι αρχές του πανεπιστημίου σε επικοινωνία μαζί τους χωρίς όμως να ζητούν χρήματα. Θα ήταν ίσως ένα ανάμεσα στα πολλά κρούσματα κυβερνοεπιθέσεων από χάκερς σε ηλεκτρονικά συστήματα επιχειρήσεων, κρατικών υπηρεσιών, υπουργείων ακόμη και κοινοβουλίων εάν δεν το πλήρωνε με τη ζωή της μια γυναίκα που εκείνο το βράδυ διακομίστηκε στα επείγοντα και έπρεπε να εγχειριστεί αμέσως.

Αλλά ήταν απολύτως αδύνατο γιατί τα πάντα είχαν παραλύσει. ΄Ετσι με το ίδιο ασθενοφόρο η γυναίκα διακομίστηκε στο Βούπερταλ, 30 χιλιόμετρα από το Πανεπιστημιακό Νοσοκομείο του Ντίσελντορφ. Η διάρκεια της διαδρομής είναι μόνο 30 λεπτά. Αλλά η ασθενής δεν άντεξε και κατέληξε. Είναι κατά πάσα πιθανότητα το πρώτο κρούσμα κυβερνοεπίθεσης με νεκρό. Η εισαγγελία του Βούπερταλ έχει αναλάβει το ποινικό κομμάτι της υπόθεσης.

Οι χάκερ μετάνιωσαν!

Αλλά υπάρχει και μια άλλη επίσης ασυνήθιστη πτυχή. Οι δράστες είχαν κάνει λάθος. Ο στόχος τους ήταν το πανεπιστήμιο, όπως επιβεβαιώνει και ο Κρίστοφ Χέμπεκερ από την εισαγγελία της Κολωνίας. «Με βάση τα όσα συνέβησαν, υποθέτουμε ότι επρόκειτο περί λάθους, ότι οι δράστες δεν ήθελαν να κλειδώσουν τους σέρβερ του Πανεπιστημιακού Νοσοκομείου αλλά του Πανεπιστημίου του Ντίσελντορφ». Και όταν έμαθαν ότι είχε νεκρώσει ένα ολόκληρο νοσοκομείο, το μετάνιωσαν και έδωσαν τους κωδικούς για να ξεκλειδώσουν οι σέρβερ.

Από το θανατηφόρο περιστατικό μπορούν να βγουν πολλά συμπεράσματα για την ασφάλεια στον κυβερνοχώρο. Για το Πανεπιστημιακό Νοσοκομείο του Ντίσελντορφ γίνεται αγώνας δρόμου για την επιστροφή στην κανονικότητα. «Θα διαρκέσει ακόμη μερικές εβδομάδες» λέει ο Φρανκ Σνάιντερ. «Ήδη από σήμερα λειτούργησαν και πάλι διάφοροι τομείς. Τα εξωτερικά ιατρεία άνοιξαν και πάλι. Οι ασθενείς τηλεφωνούν και ρωτούν εάν μπορούν να έρθουν ή να πάνε αλλού. Ελπίζουμε ότι την επόμενη εβδομάδα θα εξυπηρετούμε και επείγοντα περιστατικά».

Πηγή: dw.com

Στο έλεος χάκερ τα δεδομένα πελατών, μεγάλων αεροπορικών εταιρειών και ξενοδοχείων

Σεπτέμβριος 17, 2020Ορισμένοι από τους μεγαλύτερους παρόχους ταξιδιών και φιλοξενίας στον κόσμο δεν κατάφεραν να αντιμετωπίσουν τις ευπάθειες στην ασφάλεια των διαδικτυακών πλατφορμών τους. Παρά το γεγονός ότι ορισμένοι έχουν ήδη υποστεί διαρροές δεδομένων υψηλού προφίλ.

Αυτό αποκαλύπτει έρευνα του Which που διεξήχθη σε συνεργασία με τους εμπειρογνώμονες ασφαλείας της 6point6.

Εκατοντάδες τρωτά σημεία

Οι ειδικοί αξιολόγησαν την ασφάλεια στον κυβερνοχώρο 98 διαφορετικών ταξιδιωτικών εταιρειών.

Και βρήκαν εκατοντάδες τρωτά σημεία που υπάρχουν στους ιστότοπους μεγάλων αεροπορικών εταιρειών, ξενοδοχειακών αλυσίδων, κρουαζιερόπλοιων, ταξιδιωτικών πρακτορείων και ιστότοπων κρατήσεων.

Τα ευρήματα της έρευνας συλλέχθηκαν τον Ιούνιο του 2020.

Η Marriott, η British Airways και η EasyJet είναι στην πεντάδα των πέντε χειρότερων εταιρειών όσον αφορά στα κενά στην ασφάλεια των δεδομένων. Έχοντας ενδεχομένως τον πιο σοβαρό και υψηλότερο αριθμό κινδύνων.

Και οι τρεις εταιρείες έχουν ήδη υποστεί παραβιάσεις της ασφάλειας στον κυβερνοχώρο. Παραβιάστηκαν περίπου 350 εκατομμύρια προσωπικές πληροφορίες πελατών τους. Γεγονός που είχε ως αποτέλεσμα εκατοντάδες εκατομμύρια προτεινόμενα πρόστιμα από τις ρυθμιστικές αρχές.

Οι πέντε εταιρείες

Marriott

EasyJet

British Airways

American Airlines

Lastminute

“Οι ταξιδιωτικές εταιρείες πρέπει να προστατεύσουν καλύτερα τους πελάτες τους από απειλές στον κυβερνοχώρο, επισημαίνει ο Ρόρι Μπόλαντ, υπεύθυνος του Which για τον ταξιδιωτικό κλάδο.

Διαφορετικά οι Αρχές πρέπει να παρέμβουν με ποινικές ενέργειες, συμπεριλαμβανομένων αυστηρών προστίμων”.

Πηγή: tourismtoday.gr

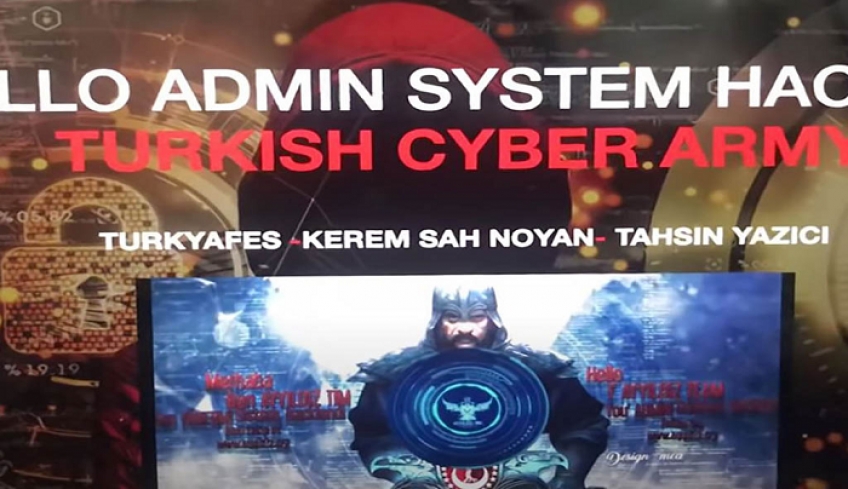

Επίθεση Τούρκων χάκερ σε ιστότοπο του υπ. Ανάπτυξης (βίντεο)

Σεπτέμβριος 04, 2020Επίθεση κατά του ιστοτόπου ΑΝΑΠΤΥΞΗ.gov.gr του υπουργείου Ανάπτυξης πραγματοποίησαν Τούρκοι χάκερ.

Η επίθεση σημειώθηκε σήμερα κατά τις πρώτες πρωινές ώρες. Οι επισκέπτες έβλεπαν το εξής βίντεο:

Το μήνυμα που το συνόδευε ήταν: «Γεια σας! Ο ιστότοπος έχει παραβιαστεί. Τουρκικός στρατός του κυβερνοχώρου».

Ο ιστότοπος τώρα εμφανίζει μήνυμα μη διαθεσιμότητας.

Υπενθυμίζεται ότι την περασμένη εβδομάδα σημειώθηκε μπαράζ επιθέσεων από Τούρκους χάκερ κατά δεκάδων ελληνικών ιστοσελίδων.

Ειδικότερα, μετά τον ψηφιακό βανδαλισμό δεκάδων ιστοτόπων συνδεδεμένων με το Γενικό Επιτελείο Στρατού (ΓΕΣ), οι χάκερ κατάφεραν να θέσουν εκτός λειτουργίας 26 σελίδες που εξυπηρετούνται από διακομιστές (servers) του Ινστιτούτου Τεχνολογίας Ερευνας (ΙΤΕ), στην Κρήτη.

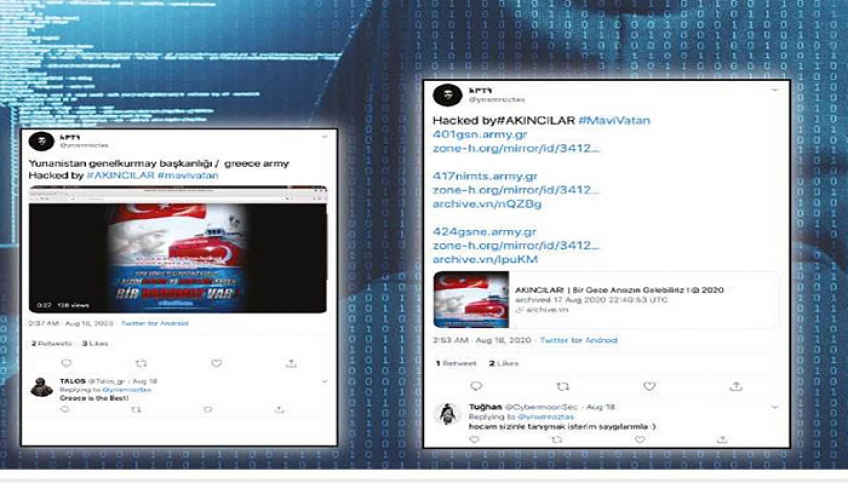

Επιθέσεις Τούρκων χάκερ σε ιστοσελίδες σχετικές με τον Στρατό Ξηράς

Αύγουστος 21, 2020Στο στόχαστρο Τούρκων χάκερ βρίσκονται τα τελευταία εικοσιτετράωρα ιστοσελίδες σχετιζόμενες με τον Στρατό Ξηράς. Υπάρχει μάλιστα ανησυχία για το ενδεχόμενο οι δράστες να κατάφεραν να υποκλέψουν ευαίσθητα δεδομένα από τους servers του Γενικού Επιτελείου Στρατού. Στελέχη του Πενταγώνου διέψευσαν ότι οι χάκερ κατάφεραν να αποκτήσουν πρόσβαση στα εσωτερικά δίκτυά τους. Ωστόσο, άλλες πηγές ενημέρωσης, που ρωτήθηκαν σχετικά, άφησαν ανοικτό ένα τέτοιο ενδεχόμενο, διευκρινίζοντας στην «Κ» ότι «το θέμα ερευνάται».

Οι επιθέσεις έγιναν αντιληπτές το πρωί της Τρίτης όταν οι Τούρκοι χάκερ αλλοίωσαν την αρχική σελίδα της Περιφέρειας Ανατολικής Μακεδονίας – Θράκης και του 424 Γενικού Στρατιωτικού Νοσοκομείου αναρτώντας φωτογραφίες του σεισμογραφικού πλοίου «Oruc Reis» συνοδευόμενες από γραπτά μηνύματα με εθνικιστικό περιεχόμενο.

Μόλις η επίθεση έγινε αντιληπτή οι δύο ιστοσελίδες τέθηκαν εκτός λειτουργίας από τους διαχειριστές τους και παρέμεναν μέχρι και χθες το βράδυ ανενεργές. Την ευθύνη των επιθέσεων ανέλαβε η ομάδα Τούρκων χάκερ «Akincilar» που έχει και στο παρελθόν επιτεθεί σε ιστοσελίδες υπουργείων και άλλων φορέων και οργανισμών της Ελλάδας. Οι αρμόδιες αρχές της χώρας δεν έχουν καταφέρει να διευκρινίσουν εάν τα μέλη της ομάδας δρουν αυτόνομα ή υπό καθοδήγηση τρίτων.

Στα τέλη του 2018, ενδεικτικά, είχαν επιτεθεί σε ιστοσελίδες του υπουργείου Εσωτερικών και της ΕΡΤ, με κατάληξη ypes.gr και ert.gr αντίστοιχα και μερικούς μήνες νωρίτερα είχαν απειλήσει να «ρίξουν» την ιστοσελίδα του ελληνικού υπουργείου Εξωτερικών. Ζητούσαν την έκδοση στην Τουρκία των 8 Τούρκων στρατιωτικών που είχαν συλληφθεί στην Αλεξανδρούπολη την επομένη της απόπειρας πραξικοπήματος του 2016.

Το χρονικό των πρόσφατων επιθέσεων περιγράφεται σε αναρτήσεις στο Twitter χρήστη υπό στοιχεία @ynsmroztas. Δημοσιοποίησε ενδεικτικά τις ηλεκτρονικές διευθύνσεις ορισμένων από τους στόχους των επιθέσεων. Για παράδειγμα του 401 Στρατιωτικού Νοσοκομείου, του 417 ΝΙΜΤΣ και του 424 Γενικού Στρατιωτικού Νοσοκομείου Εκπαιδεύσεως στη Θεσσαλονίκη, που φιλοξενούνται σε server του Γενικού Επιτελείου Στρατού με κατάληξη army.gr. Στη συνέχεια, στον ίδιο λογαριασμό δημοσιοποιήθηκε tweet που δείχνει σε βίντεο τον τρόπο που έδρασαν οι χάκερ και επομένως το κενό ασφαλείας μέσω του οποίου έκαναν τις επιθέσεις.

Η τρίτη και περισσότερο ανησυχητική ανάρτηση της ομάδας στο ίδιο μέσο κοινωνικής δικτύωσης αναφέρει ότι τέθηκε εκτός λειτουργίας η ιστοσελίδα του Γενικού Επιτελείου Στρατού και ότι «όλα τα δεδομένα κλάπηκαν». Η ιστοσελίδα του ΓΕΣ πράγματι «έπεσε» την Τρίτη και παρέμενε μέχρι χθες εκτός λειτουργίας.

Στελέχη του έλεγαν χθες ότι οι χάκερ δεν «μπήκαν» στο εσωτερικό δίκτυο (intranet) του Επιτελείου και ως εκ τούτου δεν απέκτησαν πρόσβαση σε ευαίσθητα αρχεία και δεδομένα. Σε αυτή την περίπτωση, οι πρόσφατες επιθέσεις αποτελούν άλλη μια ενέργεια εντυπωσιασμού, όπως συνηθίζεται μεταξύ των διαφορετικών ομάδων χάκερ σε Τουρκία και Ελλάδα. Την ίδια ώρα, πάντως, η έρευνα για την υπόθεση δεν έχει ακόμα ολοκληρωθεί και αρκετοί εκφράζουν ανησυχία για το εύρος της ζημιάς που έχει προκληθεί όσο και για τον ακριβή αριθμό των ιστοσελίδων που δέχτηκαν επίθεση.

Πηγή: kathimerini.gr