Σε οκτώ εφαρμογές του Play Store εντόπισε κακόβουλο λογισμικό o Γάλλος ειδικός στην ασφάλεια Μαξίμ Ινγκράο. Οι πιο δημοφιλείς από αυτές έχουν 1 εκατ. κατεβάσματα.

Πρόκειται για τις εφαρμογές:

Vlog Star Video Editor (com.vlog.star.video.editor, 1 εκατ. «κατεβάσματα»)

Creative 3D Launcher (app.launcher.creative3d, 1 εκατ. «κατεβάσματα»)

Wow Beauty Camera (com.wowbeauty.camera, 100,000 «κατεβάσματα»)

Gif Emoji Keyboard (com.gif.emoji.keyboard, 100,000 «κατεβάσματα»)

Razer Keyboard & Theme (com.razer.keyboards, 10,000 «κατεβάσματα»)

Freeglow Camera 1.0.0 (com.glow.camera.open, 5,000 «κατεβάσματα

Δες μέσα σε 1' πόσα μπορείς να εξοικονομήσεις στην ασφάλεια του αυτοκινήτου σου!

σύγκριση ανάμεσα σε 27 ασφαλιστικές εταιρίες

Οι εν λόγω εφαρμογές, σύμφωνα με τον ίδιο, περιέχουν το κακόβουλο λογισμικό Autolycos, το οποίο χρησιμοποιείται για υποκλοπή δεδομένων.

Αξίζει να σημειωθεί ότι ο Μαξίμ Ινγκράο υποστηρίζει ότι ενημέρωσε την Google, αλλά η εταιρεία καθυστέρησε 6 μήνες να τις αφαιρέσει από το Play Store των android κινητών.

Google Play: Εφαρμογή κλέβει τραπεζικά στοιχεία

Φεβρουάριος 02, 2022Συναγερμός έχει σημάνει στο Google Play, καθώς κακόβουλη εφαρμογή εμφανίζεται ως έγκυρη και κλέβει τα τραπεζικά στοιχεία των χρηστών.

Πρόκειται για την εφαρμογή 2FA Authenticator, που ήταν διαθέσιμη στο Google Play για Android και μέχρι στιγμής υπολογίζεται πως την έχουν κατεβάσει περισσότεροι από 10.000 χρήστες, σύμφωνα με το securityboulevard.com.

Οι αρμόδιοι έχουν ενημερωθεί και η εφαρμογή δεν είναι πλέον διαθέσιμη, όμως υπολογίζεται πως αρκετοί χρήστες έπεσαν θύματα, αφού το παραπάνω κακόβουλο λογισμικό, εμφανίζεται ως ένα νόμιμο εργαλείο ελέγχου ταυτότητας.

Πώς λειτουργούσε και γιατί πέρασε «απαρατήρητη»

Η εφαρμογή 2FA Authenticator πέρασε «απαρατήρητη» στο Google Play, γιατί αντέγραψε τον ανοιχτό κώδικα της δωρεάν εφαρμογής Aegis Authenticator.

Έτσι, με τις κατάλληλες μετατροπές το τελικό αποτέλεσμα θύμιζε το αρχικό και μπόρεσαν να διοχετεύσουν το κακόβουλο λογισμικό, χωρίς να γίνουν αντιληπτοί έγκαιρα.

Σύμφωνα με το zdnet.com, η 2FA Authenticator ζητούσε στην εγκατάσταση «κρίσιμα δικαιώματα», επιτρέποντάς στη συνέχεια να εκτελεί ορισμένες εργασίες, όπως απενεργοποίηση κλειδώματος και ασφάλειας κωδικού πρόσβασης.

Τότε, διαπίστωνε αν η συσκευή πληρούσε τα κατάλληλα κριτήρια, ώστε να γίνει λήψη ενός Remote Access Trojan, που ονομάζεται Vultur.

Το Vultur λοιπόν, κατέγραφε κινήσεις στην οθόνη και στοιχεία που εισάγονται σε τραπεζικές εφαρμογές.

https://www.aftodioikisi.gr/diethni/google-play-efarmogi-klevei-trapezika-stoicheia/

Πάνω από 400 μολυσμένες εφαρμογές ανακαλύφθηκαν στο Google Play

Οκτώβριος 05, 2016Περισσότερες από 400 εφαρμογές που έκρυβαν το κακόβουλο λογισμικό DressCode, ανακαλύφθηκαν πρόσφατα στο Google Play Store από ερευνητές ασφαλείας.

Το συγκεκριμένο malware διαπιστώθηκε μάλιστα ότι είναι εξαιρετικά επικίνδυνο, αφού έχει τη δυνατότητα να υποκλέψει ευαίσθητα δεδομένα, επιτρέποντας στον επιτιθέμενο να αποκτήσει πρόσβαση σε δίκτυα με τα οποία συνδέεται η μολυσμένη συσκευή.

Εκτιμάται δε ότι τέτοια apps με κακόβουλο κώδικα, έγιναν download τουλάχιστον 100.000 φορές, μέχρι η Google να τα αφαιρέσει από το ψηφιακό της κατάστημα. Ας σημειωθεί ότι σε αρκετές περιπτώσεις, το malware είχε τοποθετηθεί σε παιχνίδια, όπως τα Mod GTA 5 for Minecraft PE

“Αυτό το malware επιτρέπει στον επιτιθέμενο να διεισδύσει στο δικτυακό περιβάλλον ενός χρήστη. Εάν μια μολυσμένη συσκευή συνδεθεί σε κάποιο εταιρικό δίκτυο, ο επιτιθέμενος θα μπορέσει να επιτεθεί στον εσωτερικό server, ή να κατεβάσει από αυτόν δεδομένα”, αναφέρεται σε έκθεση της γνωστής εταιρείας λογισμικού ασφαλείας Trend Micro.

Πηγή: e-pcmag.gr

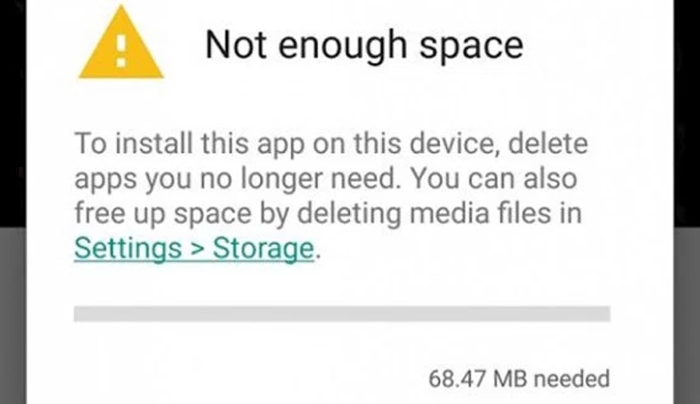

Νέο εργαλείο απεγκατάστασης εφαρμογών από τις Android συσκευές απευθείας από το Google Play

Ιούνιος 03, 2016Μια πολύ χρήσιμη λειτουργία προσθέτει η Google στο κατάστημα Google Play, η οποία μας δίνει μια πιο άμεση λύση στο πρόβλημα της εξεύρεσης ελεύθερου χώρου, φυσικά στην περίπτωση που το smartphone/tablet βρίσκεται στα όρια του.

Το Uninstall Manager εμφανίζει στον χρήστη απευθείας μια λίστα με τις εγκατεστημένες εφαρμογές και έχει τη δυνατότητα να διαλέξει από εκεί αυτές που δεν του χρειάζονται για να γίνει άμεση απεγκατάσταση από τη συσκευή του, χωρίς δηλαδή να χρειάζεται να τις βρίσκει και να τις αφαιρεί μία προς μία.

Το εργαλείο θα σας εμφανιστεί στην περίπτωση που επιχειρήσετε να εγκαταστήσετε μια εφαρμογή και δεν επαρκεί ο χώρος στη συσκευή σας.

Κίνδυνος από τη χρήση Chrome στο κινητό

Μάιος 07, 2016Ερευνητές ασφαλείας έχουν ανακαλύψει ένα εξελιγμένο malware που στοχεύει συσκευές Android και “μεταμφιέζεται” ως ένα “αθώο” πακέτο ενημέρωσης του Google Chrome.

Οι απατεώνες διανέμουν το ψεύτικο πακέτο ενημέρωσης ως ένα downloadable αρχείο APK, που οι χρήστες πρέπει να εκτέλεσουν πατώντας πάνω του. Εάν κάποιος χρήστης δεν είναι εξοικειωμένος με την διαδικασία ενημέρωσης των εφαρμογών μέσω του Google Play Store, ή απλά η συσκευή του δεν διαθέτει το συγκεκριμένο market, τότε είναι πολύ εύκολο να πέσει στην παγίδα.

Όταν ο χρήστης πατήσει εκτέλεση, το πλαστό πακέτο ενημέρωσης του Chrome ζητά δικαιώματα διαχειριστή. Δεδομένου ότι πρόκειται για μια ενημερωμένη έκδοση που παρέχεται από την “Google”, οι περισσότεροι χρήστες θα είναι μάλλον πρόθυμοι στο να παρέχουν τα εν λόγω δικαιώματα. Όταν το malware λάβει δικαιώματα root, ξεκινά την κακόβουλη δράση του.

Σύμφωνα με ερευνητές ασφαλείας της Zscaler, το κακόβουλο λογισμικό είναι πολύ ισχυρό και διαθέτει πλήθος λειτουργιών και προηγμένων δυνατοτήτων. Μεταξύ αυτών περιλαμβάνεται και το σκανάρισμα των συσκευών για τον εντοπισμό τυχόν εγκατεστημένων λύσεων antivirus, όπως Kaspersky, ESET, Avast και Dr.Web, τερματίζοντας εν συνεχεία τη λειτουργία τους.

Επιπλέον το malware μπορεί να παρακολουθεί τις εισερχόμενες και εξερχόμενες κλήσεις, τα μηνύματα SMS, καθώς και την έναρξη ή τον τερματισμό των κλήσεων και την αποστολή μηνυμάτων SMS.

Η πιο επικίνδυνη συμπεριφορά που παρατηρήθηκε στο κακόβουλο λογισμικό, είναι ότι εμφανίζει ένα αναδυόμενο παράθυρο ζητώντας τα στοιχεία των πιστωτικών καρτών των χρηστών, κάθε φορά που ανοίγουν την εφαρμογή Play Store της Google.

AdTech Ad

Εάν οι χρήστες κάνουν το λάθος να συμπληρώσουν τις πληροφορίες στην αναδυόμενη φόρμα, τότε αυτές αποστέλλονται μέσω SMS σε έναν αριθμό τηλεφώνου στη Ρωσία. Επίσης, το κακόβουλο λογισμικό συλλέγει το ιστορικό περιήγησης του chrome και το στέλνει σε ένα C & C εξυπηρετητή, μαζί με διάφορες άλλες πληροφορίες.

Μια ακόμη ιδιαιτερότητα της εκστρατείας διανομής του malware είναι το γεγονός ότι οι επιτιθέμενοι χρησιμοποιούν μια μεγάλη συλλογή domain για να “φιλοξενήσουν” το κακόβουλο λογισμικό, τα οποία αλλάζουν σε τακτά χρονικά διαστήματα. Όλα τα domains έχουν καταχωρηθεί με ονόματα όπως Android, Google και Chrome, προκειμένου να μπερδέψουν και να ξεγελάσουν τους χρήστες, κάνοντας τους να πιστεύουν οτι έχουν κατεβάσει το κακόβουλο λογισμικό από τον επίσημο διακομιστή της Google.

Οι εμπειρογνώμονες της Zscaler λένε ότι ο μόνος τρόπος για να αφαιρέσετε το κακόβουλο λογισμικό είναι να επαναφέρετε τη συσκευή σας στις εργοστασιακές ρυθμίσεις.

Πηγή: SecNews